Los troyanos destinados a apropiarse de nuestros datos bancarios y personales siguen a la orden del día. Tras las detecciones de las últimas versiones de este tipo de virus, cada vez se vuelven más sofisticados y difíciles de detectar. Mediante el uso incluso de organismos oficiales, como el fraude usado en forma de SMS con remite de la empresa de mensajería Correos, estos troyanos cada vez intentan hacerse menos indetectables, obligando al usuario a prestar mucha atención a la información en forma de spam que recibe en su dispositivo móvil.

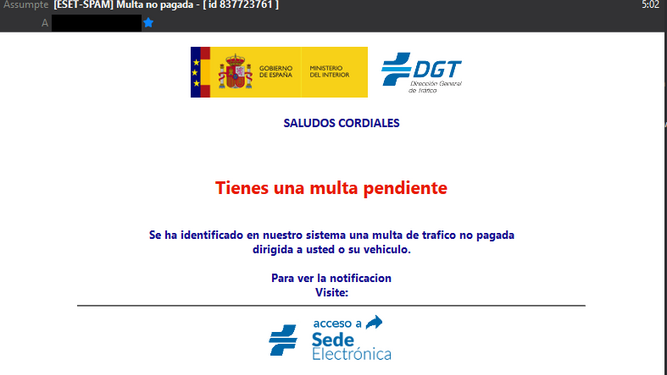

Esta vez el protagonista de estos SMS fradulentos es la propia DGT que de nuevo aparece como emisor de estos mensajes. A través de una supuesta multa de tráfico no pagada, los hackers usan este gancho para atraer al receptor a pinchar en el enlace que contiene.

El investigador Germán Fernández ha formado parte activa en la detección de este nuevo virus, ya que también ha logrado de manera efectiva acceder al servidor que envía de forma masiva estos mensajes contenedores de troyanos. Con sede en Lationamérica al acceder al servidor vemos a Don Ramón, figura mítica conocida en España por su actuación en la serie El Chavo del ocho.

Uso de plantillas oficiales difíciles de identificar

Con una estructura difícil de distinguir de las oficiales (algunos usan hasta los logos, tipografías y colores corporativos de los organismos públicos) los delincuentes cuentan con plantillas que van adaptando según las campañas de fraude que quieran desarrollar. De esta manera, la nueva forma de intentar captar nuestros datos bancarias consiste en un sencillo mensaje con el asunto Multa no pagada. Al pinchar en el botón azul "Acceso a Sede Electrónica" se iniciará la descarga de un fichero ZIP que se aloja en nuestro ordenador o dispositivo móvil.

El archivo descargado irá en forma de archivo ZIP, ya que es un archivo comprimido, que consta de dos tipos más de archivos en su interior: un archivo LNK y otro en formato GIF. Con la descarga de este tipo de malware se ejecuta una secuencia en forma de comando de nombre Finger. Según informaciones recogidas por el blog especializado en protección informática (blog.protegerse.com), la función de este comando es conectarse de manera automática a una URL que lo que hará será descargar nuevos ficheros con nuevo spam que puede resultar fatal para nuestros datos.

El método sigue siendo el mismo para realizar este tipo de delitos cibernéticos, pero la verdad es que si que hay un cambio en la forma de ejecutar comandos, incluso en las extensiones de los propios archivos con el fin de lograr de manera más eficaz cometer este tipo de delitos. Las autoridades recomiendan prestar atención al remitente, ya que estos ciberdelincuentes suelen usar teléfonos móviles con número de particulares.

Comentar

0 Comentarios

Más comentarios